Herausforderungen bei der Markteinführung von IoT-Lösungen

über

Wenn Sie ein Gefühl für die Technologien bekommen wollen, die hinter dem Internet der Dinge (IoT) stehen, finden Sie schnell eine ganze Reihe von geeigneten Projekten. Suchen Sie einfach nach „IoT“ und der von Ihnen bevorzugten Prototyping-Plattform, und Sie werden mit Projekten, Cloud-Plattformen, Technologievergleichen und Listen von Ideen überschüttet. Auch Elektor ist eine hervorragende Informationsquelle: Seit der Begriff IoT vor mehr als 20 Jahren geprägt wurde, hat unsere Website mehr als 600 Artikel zum Thema veröffentlicht.

Zwischen einer Prototyp-Plattform, die das grundlegende Konzept einer IoT-Lösung veranschaulicht, und der tatsächlichen Realisation einer solchen Lösung klafft jedoch eine beträchtliche Lücke. Der Bericht IoT Insights von Microsoft befragte im Jahr 2021 mehr als 3.000 IoT-Experten. Sie fanden heraus, dass 35 % der IoT-Projekte in der Test- oder der Proof-of-Concept-Phase scheitern, 5 % mehr als bei der gleichen Umfrage ein Jahr zuvor. Als Grund für das Scheitern wurden meist die hohen K osten für die Skalierung genannt. Weitere Gründe sind die Unmengen zu testender Plattformen, zu prüfender Anwendungsfälle und auch ein Mangel an Ressourcen. Eine andere Studie von Cisco berichtet, dass nur 26 % der befragten Unternehmen ihre IoT-Initiativen für erfolgreich hielten. Die Antworten in dieser Studie zeigten, dass die meisten IoT-Projekte zwar auf dem Papier gut aussehen, sich aber letztendlich als komplexer erweisen als ursprünglich angenommen.

Trotz dieser düsteren Rückmeldungen zum IoT insgesamt gibt es Bereiche, in denen das IoT große Fortschritte macht und wachsende Umsätze bringt.

EU-Kommission prüft das IoT für Verbraucher

Viele EU-Bürger haben in den letzten Jahren das Angebot an IoT-Lösungen für Verbraucher begrüßt, und zwar so sehr, dass ein Bericht von Statista über die Umsätze im Bereich Smart Home vorhersagt, dass sie sich von rund 17 Milliarden Euro im Jahr◦2020 auf rund 38,1 Milliarden Euro im Jahr◦2025 mehr als verdoppeln werden. Aus Sorge um den freien Wettbewerb in diesem Bereich hat die Europäische Kommission im Rahmen ihrer Digitalen Strategie eine Untersuchung durchgeführt. Der Bericht dazu, der im Januar 2022 veröffentlicht wurde, enthält Beiträge von Herstellern portabler Geräte, von vernetzten Verbrauchergeräten, die im intelligenten Heim verwendet werden, und von Anbietern von Diensten über diese intelligente Geräte. Außerdem bat die Kommission um Beiträge von Organisationen, die Normen und Standards festlegen. Es fällt auf, dass ein Großteil der Beiträge Sprachassistenten (Voice Assistants) als Benutzerschnittstelle für IoT-Produkte und -Dienste gewidmet sind (Bild 1).

In der Analyse der Smart-Home-Landschaft macht der finale Bericht deutlich, dass Googles Google Assistant, Amazons Alexa und Apples Siri die führenden Allzweck-Sprachassistenten in Europa sind. Es gibt weitere Sprachassistenten, die jedoch in ihrer Funktionalität eher beschränkt sind und sich auf die Unterstützung eines einzelnen Produkts oder einer App eines Dienstleisters konzentrieren. Laut ZDNet bietet unter den drei großen Anbietern Amazons Alexa den höchsten Grad an Kompatibilität und unterstützt rund 7.400 Marken. Im Vergleich dazu unterstützt Google etwa 1.000 Marken, während Apple mit etwa 50 Marken die größte „Exklusivität“ aufweist.

Wenig Chancen für Sprachassistent-Neueinsteiger

Bei so mächtigen und auf dem Markt etablierten Akteuren bleibt wenig Platz für Neueinsteiger, und der technologische Aufwand zur Entwicklung eines wettbewerbsfähigen Sprachassistenten ist beträchtlich. Wenn Sie also eine Sprachsteuerung für Ihre IoT-Lösung nutzen wollen, müssen Sie nach der Musik der großen Drei tanzen. Ein alternativer Ansatz wäre die Lizenzierung eines Sprachassistenten, doch einige befragte Hersteller berichteten, dass die Lizenzbedingungen ihre Wahlmöglichkeiten stark einschränken. Diese reichten von Exklusivität oder Beschränkungen, die den gleichzeitigen Einsatz von mehr als einem Sprachassistenten verhinderten, bis hin zu einer Lizenzierung, die die Einbeziehung anderer Arten von Software oder Anwendungen erzwang, was bedeutete, dass die Sprachassistent-Technologie nicht eigenständig verwendet werden konnte.

Ein weiteres großes Problem ist der Zugang zu den Daten. Als „Third Party“, die auf einen Sprachassistenten aufbaut, haben Sie nur begrenzten Zugriff auf die erfassten Daten. Der Anbieter des Sprachassistenten selbst hat aber Zugang zu den Audioaufzeichnungen und weiß auch, wie viele fehlgeschlagene Versuche es gab, die für Ihr Gerät ausgewählten Befehle zu erteilen. Sie und Ihr Team hat jedoch keinen Zugang zu den Audioaufzeichnungen, so dass Sie eher auf das Feedback der Endanwender warten müssen, um festzustellen, dass die von Ihnen gewählten Sprachbefehle in der rauen Praxis nicht so funktionieren wie in einem kleineren Test. Da der Sprachassistent-Anbieter außerdem alles analysieren kann, was in das Gerät gesprochen wird, könnte er diese Daten nutzen, um eine Lösung zu entwickeln, die mit der Ihren konkurriert, oder um die von Ihrer IoT-Lösung gelieferte Benutzererfahrung zur Verbesserung seiner Dienste zu nutzen.

Ein weiteres Problem ergibt sich, wenn der Sprachassistent-Anbieter auch Werbedienste anbietet. Theoretisch könnten ihm die von Ihren Nutzern bereitgestellten Spracheingaben dabei helfen, die Werbung genauer auf die durch Ihren Kundenstamm repräsentierte gesellschaftliche Gruppe auszurichten.

Und schließlich geht auch der Wiedererkennungswert und die Erfahrung mit der Marke verloren. Ihre sorgfältig ausgearbeitete Lösung ist den Launen und der Gnade des Sprachassistenten ausgeliefert. Sollte sich der Anbieter dazu entschließen, eine wesentliche Änderung vorzunehmen, zum Beispiel die verwendete Stimme, das Weckwort oder sogar die Einführung von Funktionen zu ändern, die zu einem Rückgang der Nutzerzahlen führen, werden Sie unweigerlich auch diese Folgen zu spüren bekommen.

In dem Bericht werden auch viele andere relevante Bereiche untersucht, darunter Anwendungsprogrammierschnittstellen (API), Standards, Interoperabilität, das Ungleichgewicht der „Macht“ von Drittentwicklern von IoT-Geräten und den großen Anbietern von Cloud-Plattformen sowie Vertragskündigungsklauseln.

Der Bericht enthält zwar keine Empfehlungen, doch in den Schlussfolgerungen heißt es, dass der Inhalt des Berichts zur Standardisierungsstrategie der Europäischen Kommission beiträgt und in die legislative Debatte über das Gesetz über digitale Märkte (DMA) einfließen wird.

Sicherheitsprobleme beunruhigen IoT-Implementierer

Bei den Daten im IoT-Insights-Bericht von Microsoft steht die IoT-Sicherheit ganz oben auf der Kummerkasten-Liste. 29 % der Befragten gaben an, dass die damit verbundenen Sicherheitsrisiken sie davon abhalten, das IoT verstärkt einzusetzen. Der Bericht zeigt auch, dass etwa ein Drittel der Unternehmen über die Sicherheitsrisiken des IoT besorgt ist, insbesondere über Verletzungen des Datenschutzes. Um dem entgegenzuwirken, wird Outsourcing als beste Möglichkeit beschrieben, den „Seelenfrieden“ zu verbessern.

Zwar kennen viele Ingenieure den Satz „Sicherheit durch Unklarheit“ (beziehungsweise das gegenteil), doch nur wenige sind in diesem Bereich erfahren genug, um eine durchgängige Lösung für den Schutz gegen Angreifer zu entwickeln. Und obwohl die Halbleiterhersteller eine Reihe von Single-Chip-Sicherheitslösungen anbieten, müssen die Entwickler lernen, diese richtig einzusetzen, um nicht versehentlich neue Sicherheitslücken zu eröffnen.

In den letzten Jahrzehnten haben sich Low-Power-Wide-Area-Networks (LPWAN)-Lösungen wie LoRa und Sigfox als wichtige drahtlose IoT-Technologien etabliert, die eine Kommunikation mit großer Reichweite ermöglichen. Sie erreichen Reichweiten von mehreren zehn Kilometern und sind dank ihrer überlegenen Low-Power-Leistung bei geringen Datenmengen eine Alternative zu Mobilfunknetzen wie LTE Cat-M1 und NB-IoT. Aber wie sicher sind sie?

LoRaWAN auf dem Prüfstand

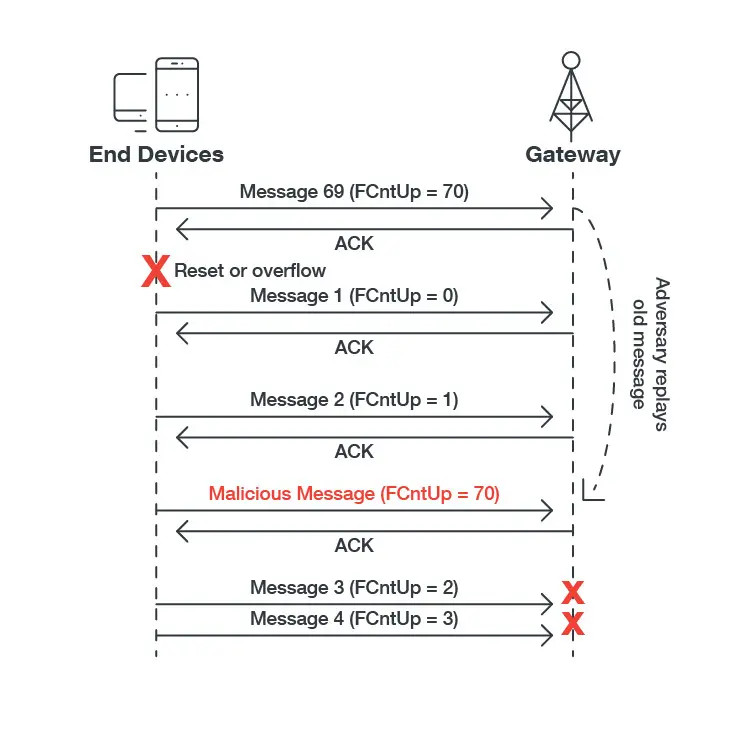

LoRa und LoRaWAN wurden von der Sicherheits- und Hackergemeinde besonders unter die Lupe genommen. Sébastien Dudek von Trend Micro, einem Unternehmen für IT-Sicherheitslösungen, ist einer von mehreren Forschern, die ausführlich über potenzielle Probleme veröffentlicht haben. In einer Reihe von drei technischen Kurzberichten (Bericht 1, Bericht 2, Bericht 3) skizziert er Probleme bei der Implementierung und möglichen Angriffen, angefangen von Denial-of-Service- (DoS) (Bild 2) und Lauschangriffen, Bitflipping (Bild 3) bis zu Spoofing von Bestätigungen (ACK) (Bild 4). Die Folgen solcher Angriffe reichen von der Unfähigkeit, mit einem Knoten zu kommunizieren, über die gewollte Verkürzung der Batterielebensdauer bis hin zur Veränderung von Anwendungsdaten.

Viele der aufgezeigten Schwachstellen wurden zwischen Version 1.0.2 und 1.1 des LoRaWAN-Standards behoben. Weitere Herausforderungen ergeben sich jedoch, wenn LoRaWAN-Knoten an Gateways betrieben werden, die unterschiedliche Versionen der Spezifikation verwenden. In solchen Fällen müssen Änderungen vorgenommen werden, um eine gesicherte Abwärtskompatibilität zwischen Endgeräten und Backend zu gewährleisten, wie in einem Papier von Tahsin C. M. Dönmez aus dem Jahr 2018 hervorgehoben wird (Bericht).

Neben dem Hacken von drahtlosen Verbindungen gibt es auch das Problem, dass bösartige Akteure die Hardware stehlen und direkt angreifen können. Sébastien Dudek untersucht auch diesen Sicherheitsaspekt. Im Falle von LoRaWAN verwenden viele Entwickler einen Mikrocontroller (MCU) und ein drahtloses Modul von Semtech, die über SPI verbunden sind. Daten, die zwischen den beiden ausgetauscht werden, können leicht erfasst und analysiert werden.

Darüber hinaus stellt sich auch die Frage nach der Sicherheit der MCU selbst. Bei einer Angriffsmethode wird einfach die Firmware aus dem Flash-Speicher extrahiert, so dass der Code analysiert werden kann. Wenn sich die Sicherheitsschlüssel auch in der Firmware befinden, kann ein Angreifer diese verwenden.

Darüber hinaus stellt sich auch die Frage nach der Sicherheit der MCU selbst. Ein Angreifer kann einfach die Firmware aus dem Flash-Speicher auslesen und den Code analysieren. Wenn sich Sicherheitsschlüssel in der Firmware befinden, kann ein Angreifer sie verwenden, um Knoten zu entwickeln, die authentische Endgeräte vortäuschen. Als Gegenmaßnahme wird die Verwendung von Secure Elements (SE) empfohlen, Einzelchip-Authentifizierungsbausteine, die Verschlüsselungsschlüssel sicher speichern. Ein Ansatz mit dem ATECC608A von Microchip ist einer von mehreren, für die Beispielcode verfügbar ist. Während aber die Beispielprojekte zeigen, wie die kryptografischen Schlüssel geschützt werden können, wird die sichere Boot-Funktion dieses Authentifizierungsbausteins jedoch nicht behandelt. Würde aber dieser Ansatz für ein Produkt verwendet, könnte der Authentifizierungsbaustein entfernt und als SE mit einer anderen MCU und neuer Firmware verwendet werden.

Sicherheitsprobleme, wohin man schaut

LoRaWAN-Endgeräte bieten nur eine begrenzte Datenbandbreite und sind nicht adressierbar, da sie keine IP-Adresse wie ein WLAN-Modul haben. Daher stellen sie ein minimales Risiko für Unternehmensnetzwerke dar. Potenzielle Risiken bestehen jedoch bei Anwendungen, die auf solchen drahtlosen Technologien basieren. Diese können Auswirkungen auf Leben und Umwelt haben, wenn etwas schief geht. Beispielsweise können LoRa-basierte Sensoren als Teil einer intelligenten Überwachung des Wasserstands zuständig sein, um Überschwemmungen zu vermeiden. Wenn die Daten der Sensoren blockiert werden, können die Hochwasserschutzsysteme möglicherweise nicht reagieren. Umgekehrt könnten falsch eingespeiste Daten dazu führen, dass der Hochwasserschutz auf ein Ereignis reagiert, das gar nicht stattfindet, mit möglicherweise ebenso katastrophalen Folgen.

LoRa und LoRaWAN sind keine Einzelfälle. Viele Forscher untersuchten auch andere LPWAN-Technologien wie Sigfox und NB-IoT. In einem Papier von Florian Laurentiu Coman et al. werden mehrere Proof-of-Concept-Angriffe auf andere drahtlose Netzwerke beschrieben. In einem technischen Brief der Deutschen Telekom heißt es, dass die Implementierung von Sigfox und LoRaWAN „ohne Sicherheitselement selbst eine Ende-zu-Ende-Verschlüsselung wirkungslos sein kann.“ Im Gegensatz dazu profitiert NB-IoT von den seit langem bewährten LTE-Sicherheitsmerkmalen wie Authentifizierung und sichere Schlüsselgenerierung und -austausch. Es wird jedoch auch klargestellt, dass eine End-to-end-Verschlüsselung nicht zum Standard gehört und, falls sie als notwendig erachtet wird, mit dem Netzbetreiber besprochen werden muss.

Bereitstellung von stadtweiten IoT-Lösungen

Bedenken hinsichtlich der Sicherheit in LPWAN-Netzen beeinflussten auch die Wahl der Technologie der DEUS POLLUTRACK Smart City für ihre IoT-Plattform. Das DEUS-Team entwickelt seit mehr als einem Jahrzehnt IoT-Sensornetzwerke zur Überwachung von Feinstaub in Städten. Die Technologie wird in mehr als 15◦europäischen Städten eingesetzt und ermöglicht es den Verantwortlichen in den Kommunen, fundierte Entscheidungen zur Luftverschmutzung zu treffen. Die patentierten optischen Partikelzähler (OPC) sind in der Lage, bis hinunter zur Klassifizierung ultrafeiner Partikel (unter 0,1 μm) zu überwachen. Während größere Partikel wie PM10 als gefährlich für die Lunge gelten, können ultrafeine Partikel über die eingeatmete Luft in den Blutkreislauf und in andere Organe gelangen.

Die Sensortechnologie von DEUS (Bild 5) kombiniert stationäre und mobile Sensoren, die mit Back-End-Dashboards vernetzt sind, auf denen die erfassten Daten visualisiert werden. Städte wie Marseille und Paris verwenden 40◦stationäre Sensoren, die durch 300 mobile Sensoren ergänzt werden. Mobile Sensoren werden an Fahrzeugen von Partnern angebracht, etwa den Lieferwagen von DPD, die ohnehin häufig in der jeweiligen Stadt unterwegs sind. Diese Sensoren kalibrieren sich selbst anhand der bei der Vorbeifahrt an stationären Sensoren erfassten Daten, um die erforderliche Genauigkeit zu gewährleisten. All dies erfordert die Wahl eines robusten, zuverlässigen und sicheren LPWAN.

Im Gespräch erklärt der DEUS-Mitbegründer Marc Nodorft, dass in den frühen Entwicklungsphasen sowohl Sigfox als auch LoRaWAN in Betracht gezogen wurden. Sigfox bot eine Konnektivitätsinfrastruktur, die die Systembereitstellung vereinfachte, aber keine der beiden LPWANs bot den erforderlichen Datendurchsatz. LoRaWAN war damals nicht sicher genug, und ohne Infrastrukturpartner in den Städten, in denen die Technologie eingesetzt werden sollte, mussten Gateways eingesetzt werden, die über Mobilfunknetze mit dem Backend verbunden waren. Infolgedessen wurden 4G- und später 5G-Mobilfunknetze gewählt, mit denen die Probleme der Abdeckung, Zuverlässigkeit und Sicherheit auf dem erforderlichen Niveau gelöst wurden.

Nodorft berichtete uns auch, dass es zwar viele billige elektronische Lösungen für das Internet der Dinge gibt, diese aber nicht robust genug für einen langfristigen Einsatz in den Umgebungen sind, in denen die DEUS-Geräte installiert werden. Daher entschied man sich für die Entwicklung nach Industriestandards, eine Möglichkeit für alle, die eigene IoT-Produkte planen.

Ein weiterer Aspekt ist der Back-End-Betrieb, der speziell für die Anforderungen der IoT-Implementierung entwickelt wurde (Bild 6). In Zukunft müssen Open-Source-Dashboards für die Berichte unterstützt werden, damit die Behörden, die das System nutzen, und die Bürger auf die Daten zugreifen können, wofür ein Anbieter von Cloud-Diensten erforderlich ist. Und obwohl es eine große Auswahl gibt, wird der Anbieter als ebenso wichtig angesehen wie die technische Lösung. Es wird also nach einem Anbieter gesucht, der persönliche Unterstützung bieten kann und nicht nur einen unpersönlichen Chatbot für den Kundendienst.

Mit so viel Erfahrung in bedeutenden IoT-Implementierungen und viel Wissen über die technischen Herausforderungen fragte ich mich, welche anderen Ratschläge Nodorft denjenigen geben könnte, die IoT-Lösungen implementieren wollen. „Wir sind unserer Vision immer treu geblieben“, meint er, „was uns oft dazu gezwungen hat, unseren Ansatz zu ändern.“ Das bedeutete, verschiedene Technologien zu erkunden, mit verschiedenen Partnern zusammenzuarbeiten und die Vertriebsstrategie auf dem Weg zum Erfolg zu ändern.

Expertenteams und Partnerschaften erforderlich

Betrachtet man die heutige IoT-Landschaft, so wird deutlich, dass es eine Fülle von Geschäftsmöglichkeiten gibt, unabhängig davon, ob man sich auf Lösungen für Verbraucher oder die Industrie konzentriert. Der Weg vom Konzept bis zur Markteinführung ist jedoch mit vielen Herausforderungen verbunden. Entwickler von eingebetteten Systemen mögen sich zwar mit der Entwicklung von Hardware und Firmware auskennen und sogar Erfahrung mit drahtlosen Technologien haben, doch das IoT und die damit verbundenen Herausforderungen in Bezug auf Sicherheit und Skalierbarkeit können eine Organisation rasch überfordern.

Laut dem Bericht der Europäischen Kommission haben große Unternehmen auch bei den Geschäftsbeziehungen die Oberhand, wenn es um Dienste und Plattformen geht. Kleine Akteure und Startups dürften es als Einzelkämpfer schwer haben, in diesen asymmetrischen Beziehungen die nötige Unterstützung zu erhalten. Zweifelsohne ist Fachwissen, auch angemietet oder geliehen, unerlässlich, um über Beispielanwendungen, Demonstrations-Dashboards und Test-IoT-Dienste hinauszukommen. Und schließlich ist es von entscheidender Bedeutung, dass Sie an Ihrer Vision festhalten und gleichzeitig in allen Bereichen der Umsetzung flexibel bleiben - von der Wahl der Technologie bis zum Zielmarkt, um sie zu verwirklichen.

Haben Sie Fragen oder Kommentare?

Haben Sie technische Fragen oder Kommentare zu diesem Artikel? Schicken Sie eine E-Mail an den Autor unter stuart.cording@elektor.com oder kontaktieren Sie Elektor unter redaktion@elektor.de.

Diskussion (0 Kommentare)